“SHAttered” SHA-1, does it speed up the sunsetting?

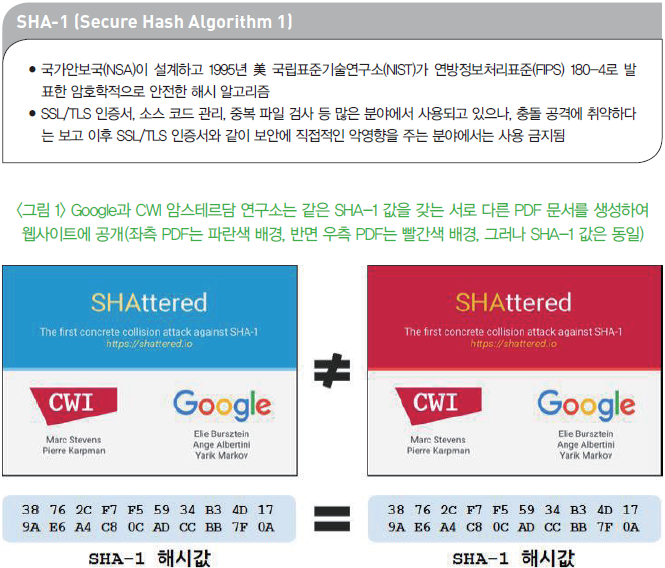

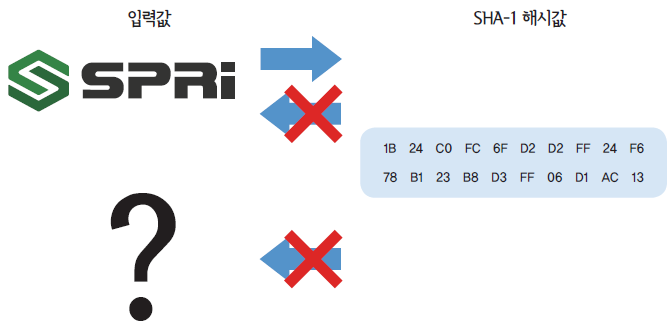

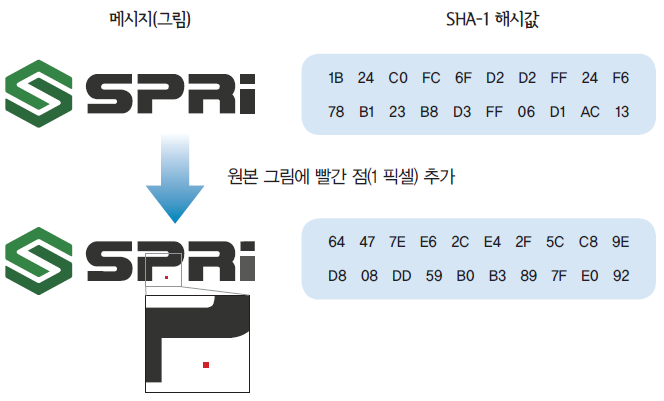

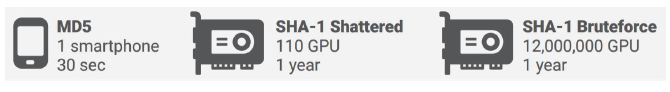

- 최근 Google과 CWI 암스테르담 연구소는 암호학적 해시 함수인 SHA-1에 대한 충돌 공격 성공

- 공식적으로 SHA-1 사용이 제한되었지만, 여전히 많은 응용에서 사용됨에 따라 이번 공격 성공은 SHA-1 퇴출 필요성 강조

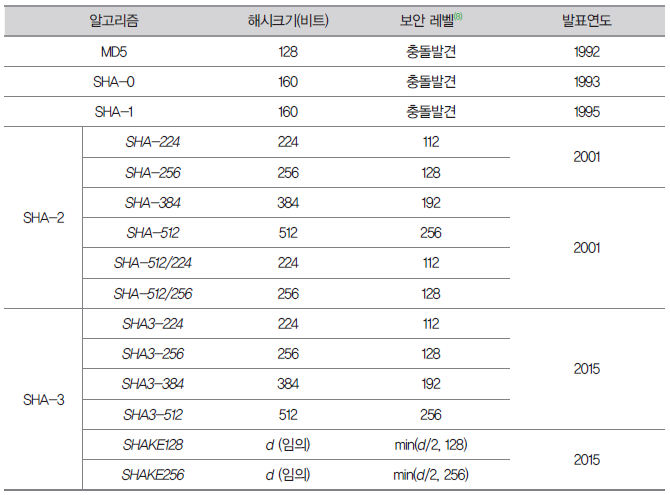

- SHA-1 사용을 자제하고 좀 더 안전한 SHA-2 이상의 해시 함수로의 전환 필요

- SHA-1과 같은 암호화 알고리즘의 일몰(sunsetting) 기한을 반드시 준수하여 보안 사고가 발생하지 않도록 조치

- Recently, Google and CWI Amsterdam Institute succeeded in a collision attack against SHA-1, the most common cryptographic hash function

- SHA-1, officially deprecated, is still used in many applications, so the success of this attack will emphasize the necessity of sunsetting SHA-1

- We must avoid SHA-1 usage and switch to the more secure hash functions such as SHA-2 or higher

- We should follow the sunsetting deadline of cryptographic algorithms such as SHA-1 to prevent security incidents